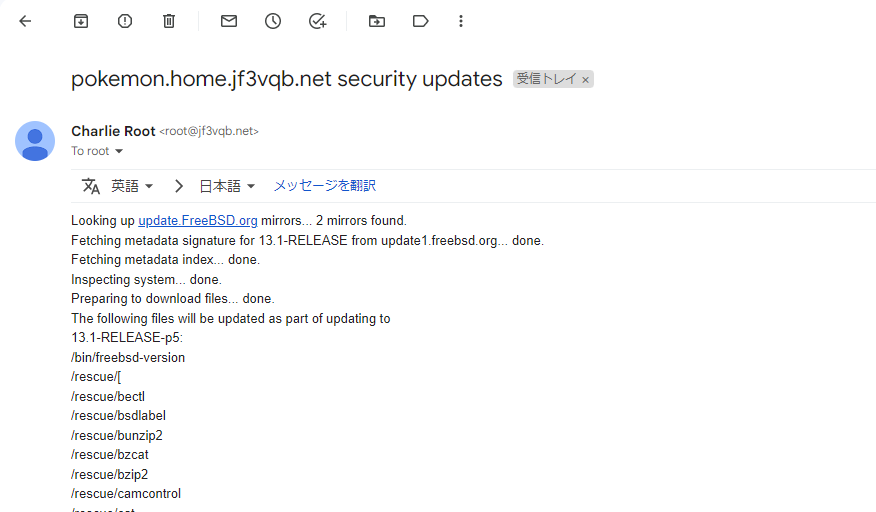

会社のメールを見ていたら FreeBSD 13.1-RELEASE-p5 が出たとセキュリティアップデートのメールが届いていました。同じものが家庭の実験室でも見れるのではないかと探してみると同じメールがありました。別のシリーズの sendmail の設定関連でシステムレポートは gmail.com へ届くようにとりあえずしていますので、gmail.com のメールのスクリーンショットになりますが、このようなメールです。

-p4 and -p5

前回 13.1-RELEASE-p4 が出たときは freebsd-update コマンドで p4 にアップデートしたのですが、ひどい目に遭いましたので、よくよく調べてみると虫であったとメーリングリストに話題が投稿されていました。その時のアップデートファイルのリストを思い返すと、krb5 関連のファイルばかりであったので、カーネルファイルが無いから再起動不要だねと思ってサクッとアップデートしたのですが、その後認証が通らなかったり、ipropd の同期がとれなくなったり、kinit が使えなくなったりと死んだも同然状態になり、パスワード関連が抜き差しならない状況になったので、p3 にロールバックしました。今回も krb5 関連がほとんどで、虫取りのアップデートかなと想像できます。ということで p5 に上げてみましょう。手始めに krb5 さんを p5 にしてみましょう。

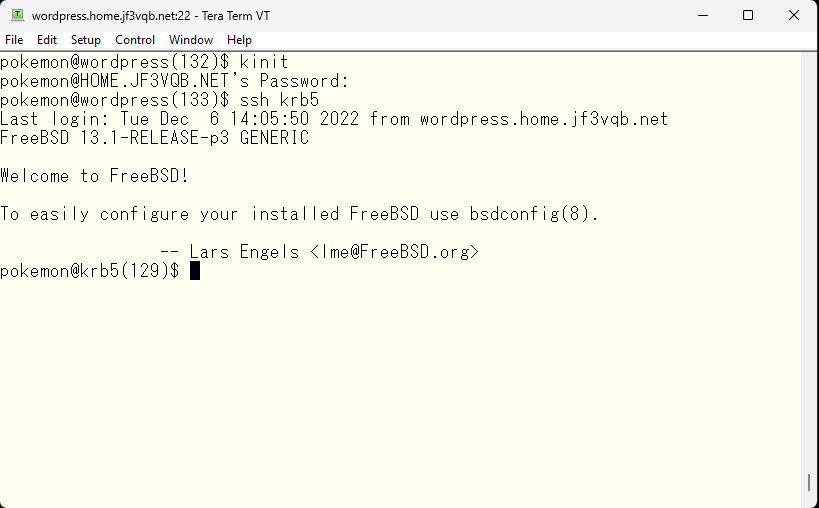

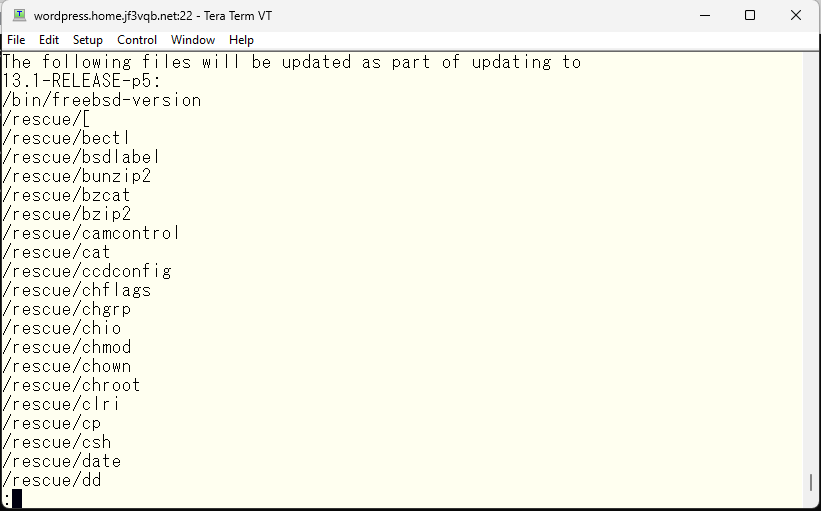

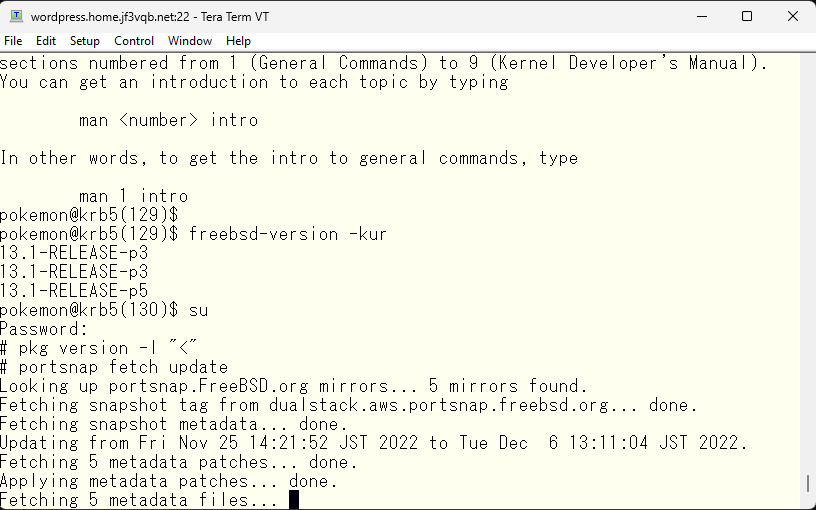

freebsd-update で更新をとってきます。

メールで届いたように p5 への更新が使えるようです。

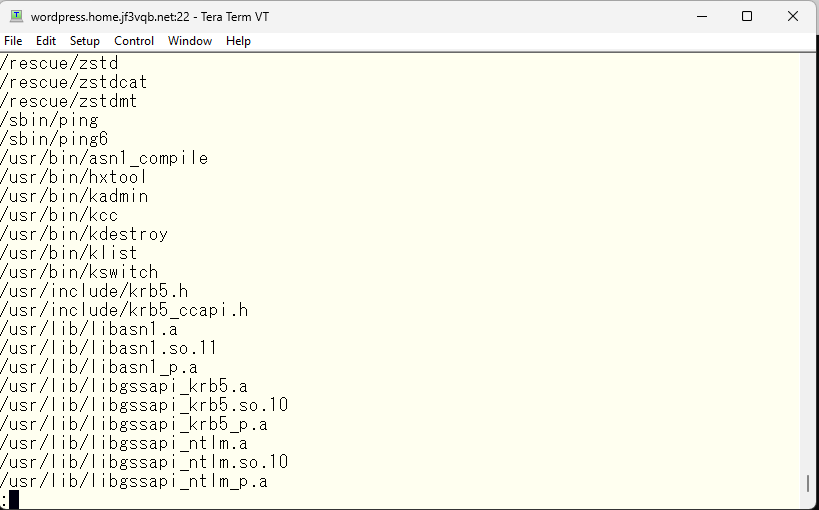

/rescue 以外はほとんどが krb5 関連の更新のようです。

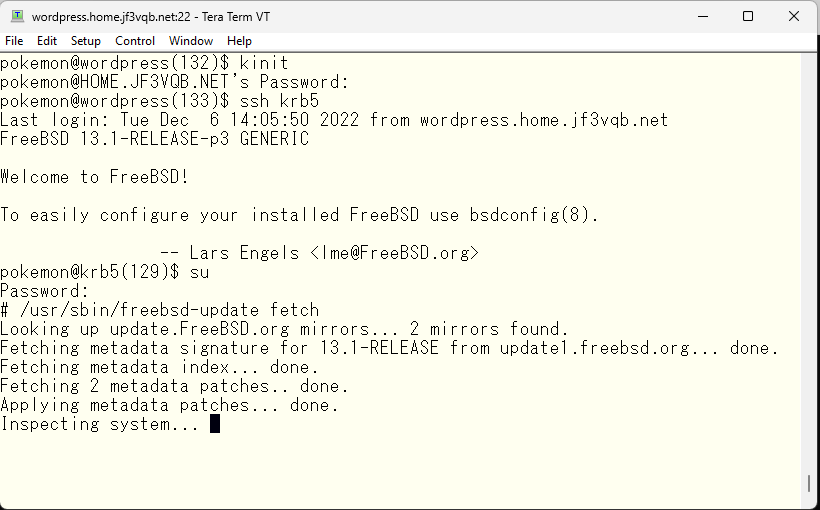

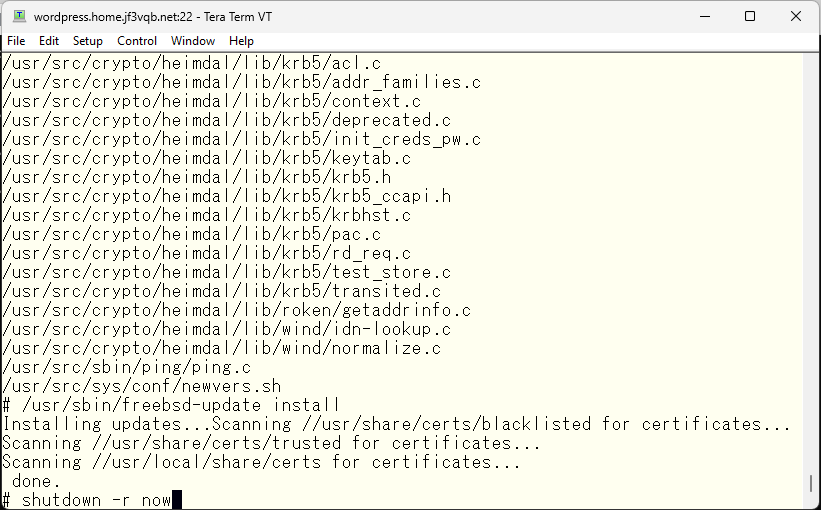

freebsd-update コマンドで更新をインストールしてお試しで再起動してみます。カーネルのファイルに更新は無いので、再起動は不要なのですが、わかりやすいように同じ状況を再現して確認します。

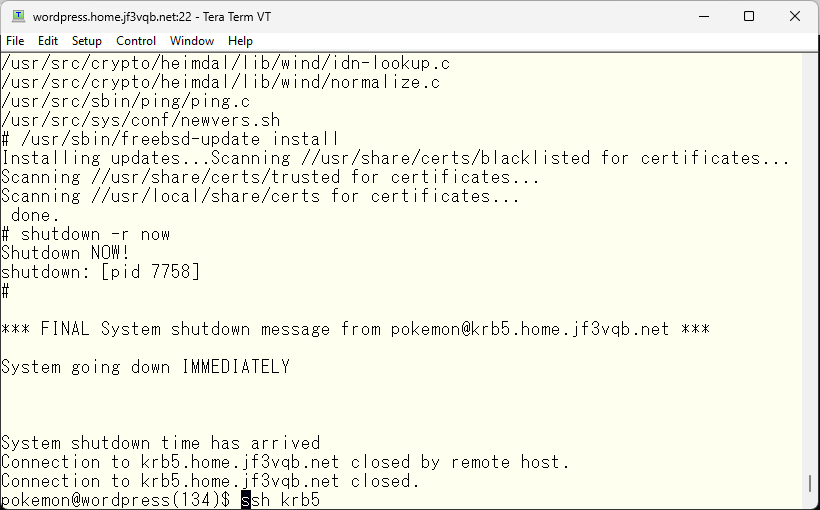

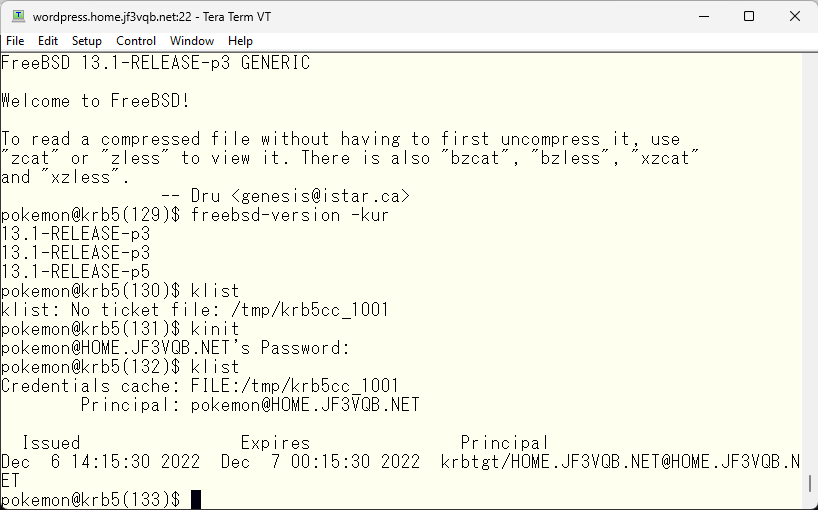

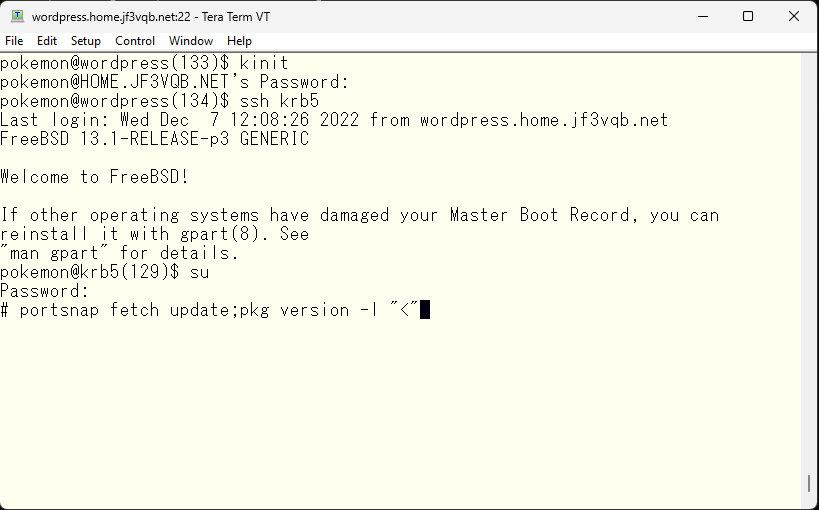

前回の症状は kinit で kerberos チケットを取得してそのチケットで ssh ログインしてたのですが、同じチケットが使えなかったことから発覚しました。ですので同じチケットで ssh ログインしてみます。

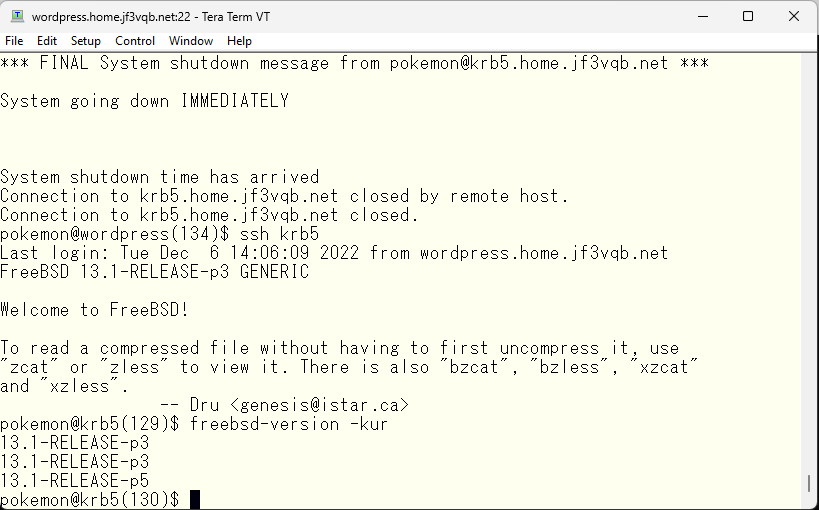

今回は問題なく同じチケットが使えたようです。カーネルは依然として p3 のままのようです。

その次の症状は kinit でチケットが取得できなかったので、同じことをしてみます。

ports updates

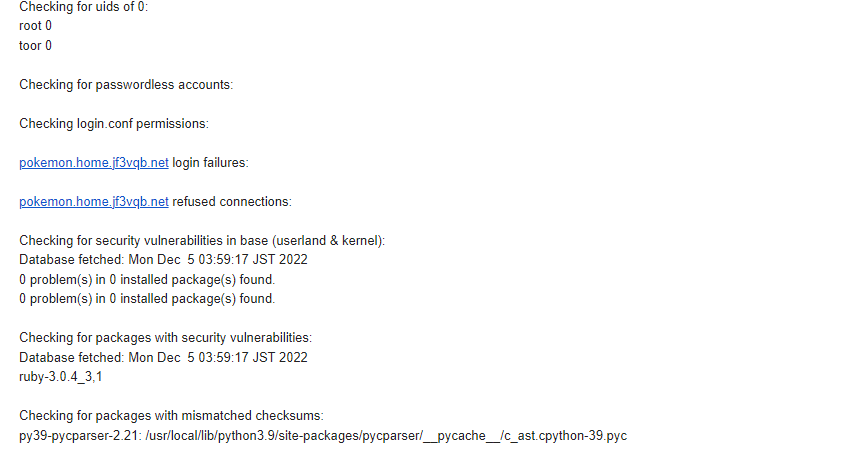

大丈夫っぽいので、大丈夫でしょう 🙂 人が作るものなので虫はいるものなのでしょうが、条件が重なった時に顔を出す虫はよく見ますが、無条件で出てくる虫は久しぶりに見ました 🙂 OS のアップデートに加えて、下のメールのセキュリティレポートに ruby に脆弱性があると報告があったのでポーツも最新版にアップデートしておきましょう。

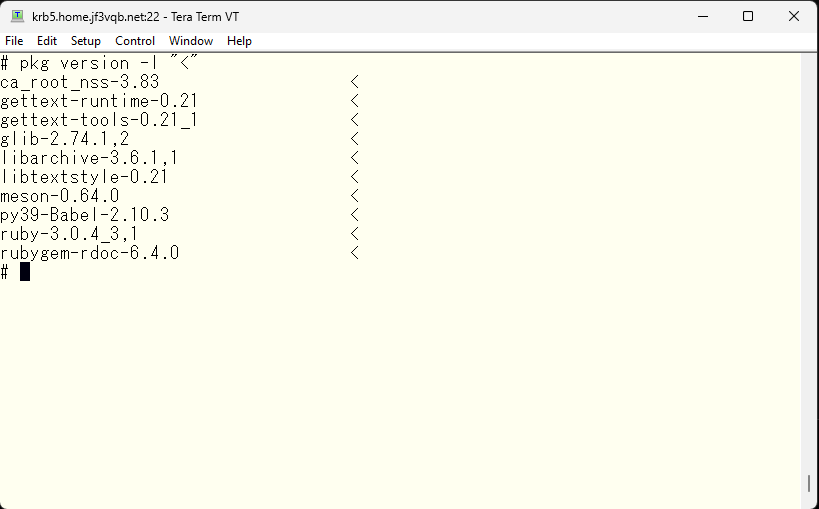

前回更新した後、同様のセキュリティ情報はなかったので、ポーツツリーは更新のない状態そのままですので、ツリーをアップデートします。

アップデートした状態でも ruby は最新版であるとのこと。

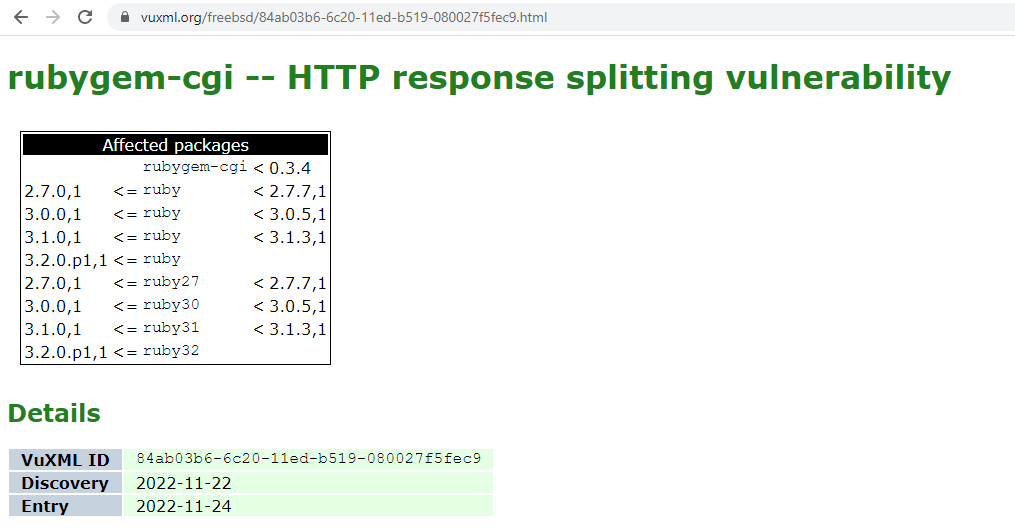

こちらがその詳細情報です。この情報によると、ruby 3.0.5,1 以上にアップデートする必要があるということです。まだアップデートは利用できないので、少し時間をおいて確認してみます。オリジナルはこちらでご覧になれます。

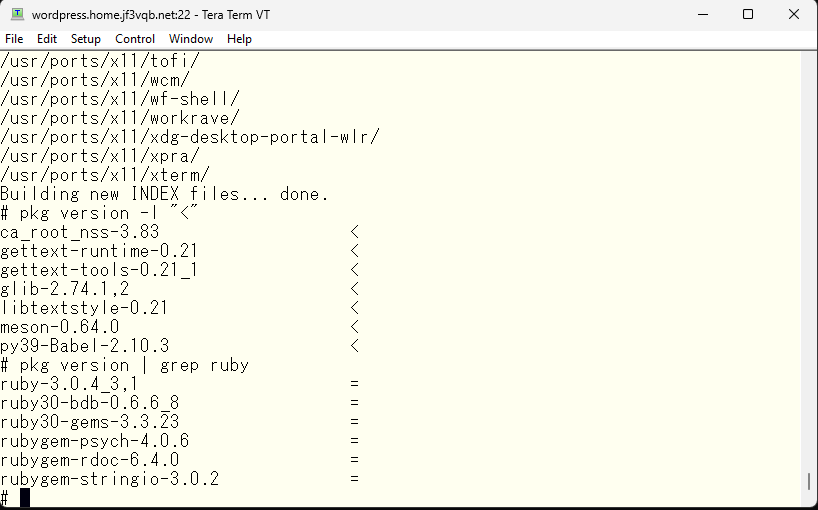

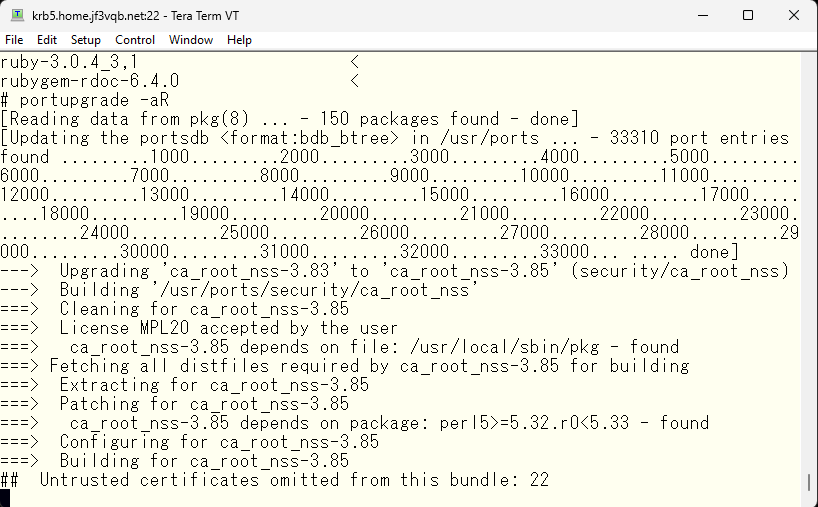

さて、前回チェックしてから3日ほど経ちました。もう一度更新の有無を調べてみます。

ruby のアップデートがあるようです。

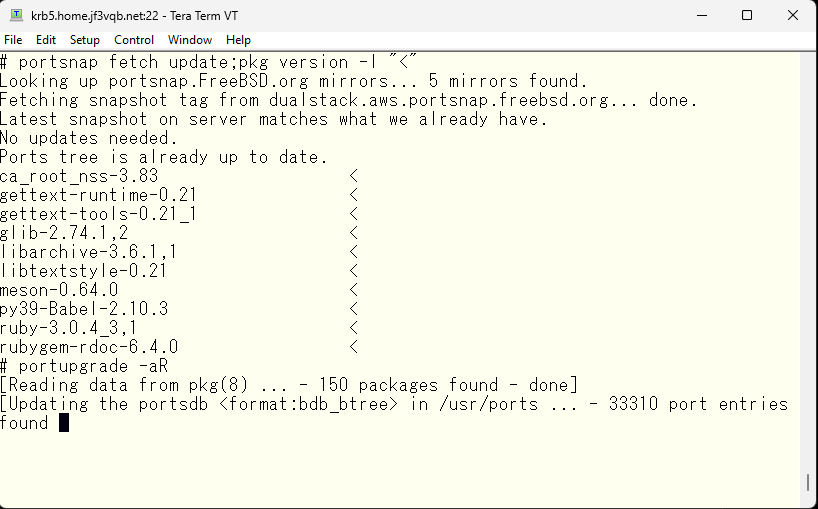

他のアップデートともにコンパイルとインストールを行います。

因みに root 証明書のパッケージがアップデートされるようです。他の部分で正規の証明書を使用している場合はそちらでの root 証明書の使用方法も見ておいた方がよいかもしれません。設定関係で変更しておいた方がよい場合もあります。

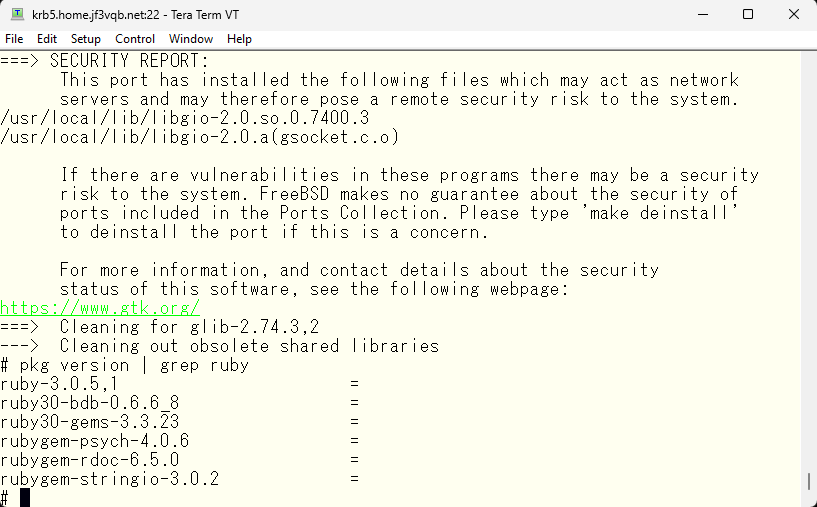

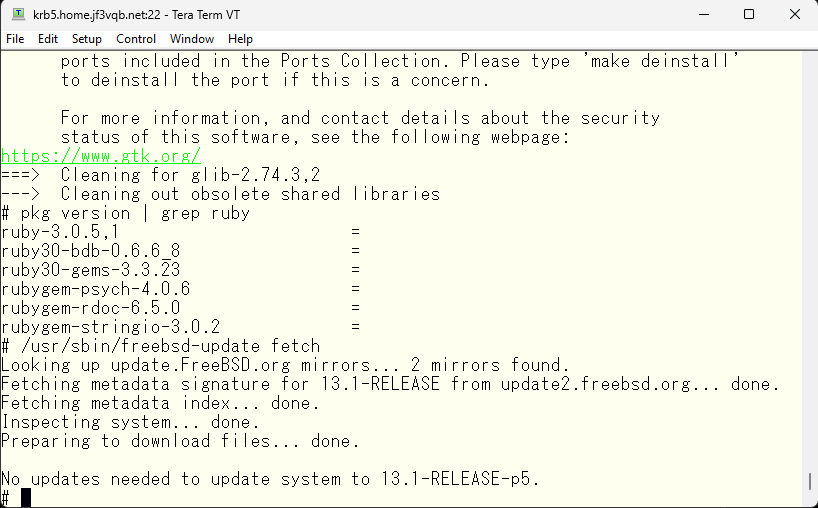

更新完了後に ruby のバージョンがセキュリティ問題が見つかっていないバージョンになっているか確認します。vuxml.org のサイトで ruby 3.0.5,1 は OK となっていますので大丈夫なようです。

日数が経ってしまったので、ついでに OS のアップデートもないかどうか再度確認しておきます。

なさそうですね。今回はサービスとして動いているプロセスのアップデートはなさそうだったのですが、kerberos 関連のライブラリを中心としてアップデートされています。いくつかの常駐プロセスは再起動しておく必要があります。例えば、kdc など。ということで、他の FreeBSD にも同じことをしておきます。セキュリティの穴は確実に塞いでおきましょう。

以下広告